例子:企业内网的TPLink路由器配置

下面这个例子,是基于TPLink路由器(测试型号:TL-R478G+)的测试

- 步骤1,通过浏览器,登录路由器配置界面

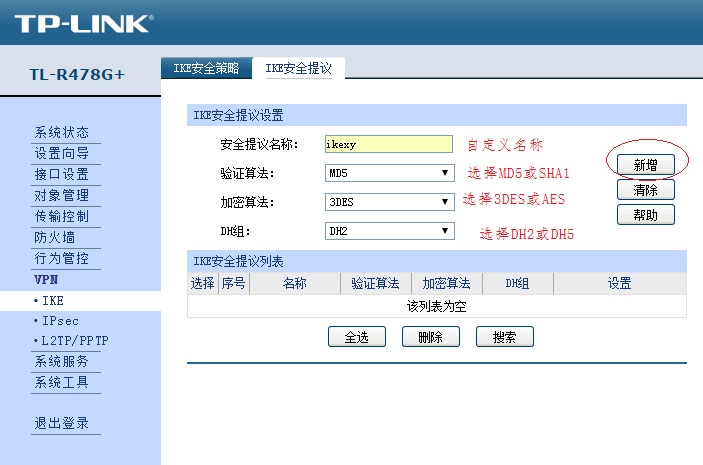

- 步骤2,选择VPN下面的IKE,进入IKE配置界面,首先选择“IKE安全提议”,进入如下图的界面:

其中“安全提议名称”自己定义,验证算法选择MD5或SHA1,加密算法选择3DES或AESxxx,DH组选择DH2或DH5,最后点击新增,会在IKE安全提议列表中查看到新增的IKE安全提议设置。

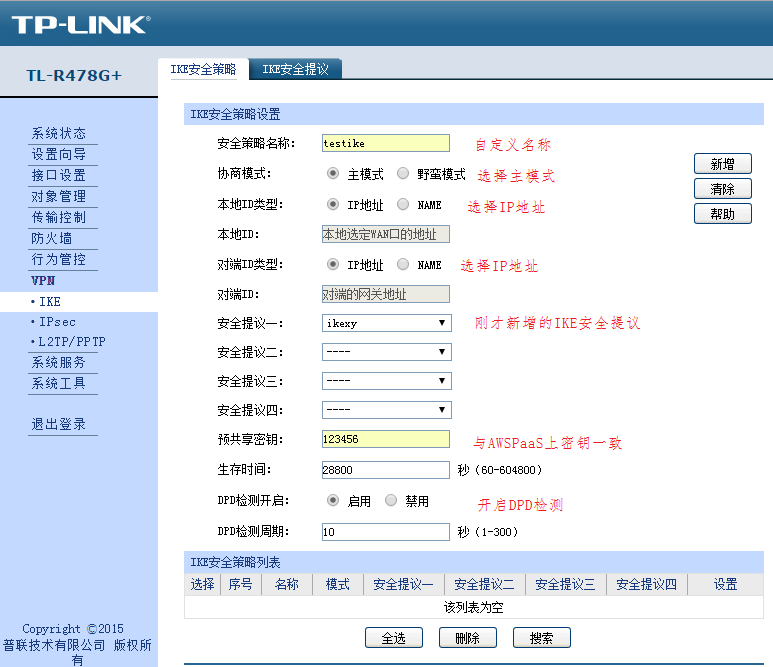

然后,进入IKE安全策略界面,如下图所示:

其中“安全策略名称”为自定义名称,“协商模式”设置为主模式,“本地ID类型”设置为IP地址,“对端ID类型”设置为IP地址,“安全提议一”选择刚才创建的IKE安全提议,“预共享密钥”设置为与AWSPaaS上设置的“密钥”一致。“DPD检测开启”设置为开启。

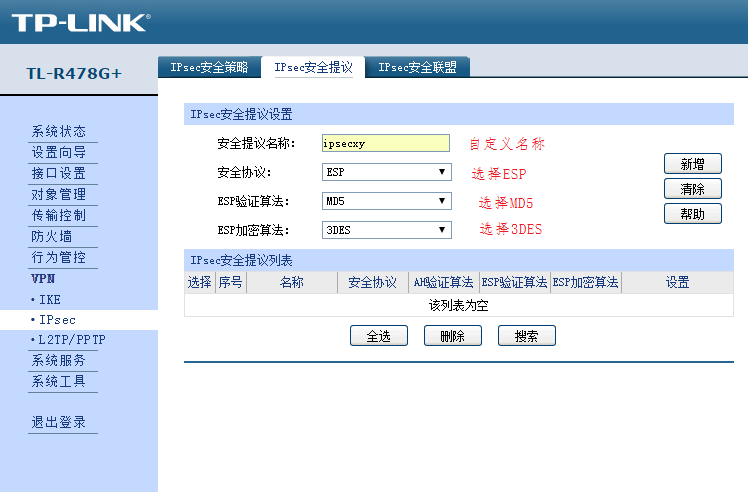

IKE配置完成后,点击VPN-IPsec,进入IPsec配置界面,选择“IPsec安全提议”选项,进入新增IPsec安全提议的设置:

其中,“安全提议名称”为自定义名称,“安全协议”选择ESP,“ESP验证算法”选择MD5,“ESP加密算法”选择3DES。最后点击新增,在IPsec安全提议列表中查看新增结果。

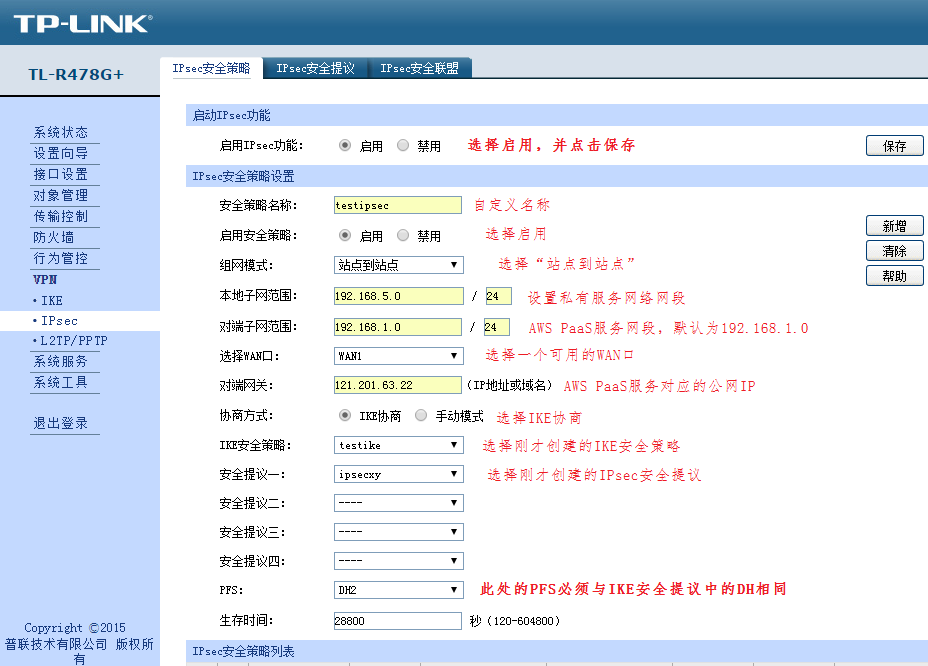

IPsec安全提议配置完成后,点击IPsec安全策略,进入IPsec安全策略配置界面:

在改配置界面中,

- 第一步,“启用IPsec功能”选择启用,并点击右边的保存

- 第二步,进行IPsec安全策略的设置,“安全策略名称”自定义,“启用安全策略”设置为启用,“组网模式”选择站点到站点,“本地子网范围”设置为您私有服务网络要与AWS PaaS服务连接的网段(但不可与AWS PaaS服务网段相同),“对端子网范围”设置为AWS PaaS服务网段,默认为192.168.1.0,“选择WAN口”设置为可用的WAN口,“对端网关”设置为AWS PaaS服务对应的公网IP,“协商方式”设置为“IKE协商”,“IKE安全策略”设置为前面创建的IKE安全策略,“安全提议一”设置为前面创建的IPsec安全提议,“PFS”必须与IKE安全提议中的DH相同,最后点击新增。

此时,已经完成相关配置,点击“IPsec安全联盟”,如果看到与下图相同的界面,则证明IPsec隧道已经配置成功,也可以通过Ping 192.168.1.100 也查看是否与192.168.1网段连通。

Seven

010-62962343-690

liujx@actionsoft.com.cn

感谢您对该文档的关注!如果您对当前页面内容有疑问或好的建议,请与我联系。如果您需要解答相关技术问题请登录AWS客户成功社区